中小企業の経営者の皆様、サイバー攻撃対策をおこなっていますか?

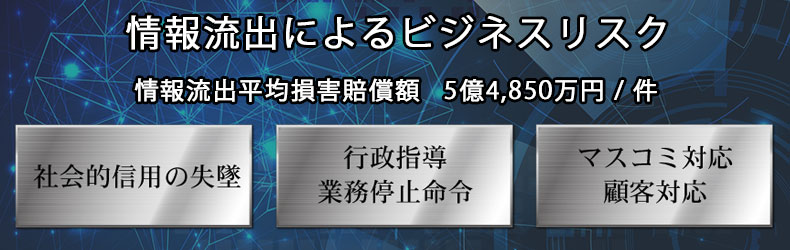

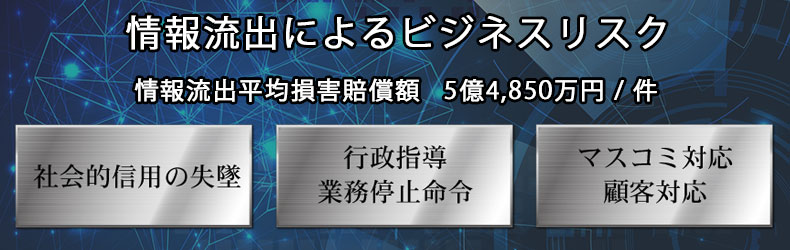

Webサイトの改ざんや標的型攻撃メールなど、巧妙な手口で企業を狙うサイバー攻撃は近年多発しています。

狙われた企業の管理体制の脆弱性や情報セキュリティ対策が大きなニュースとして取り上げられることが

増えてきましたが、まだまだ大企業や有名企業の事例が中心に取り扱われています。

それゆえ、中小企業にとっては実感のわかないケースばかりかもしれません。また、サイバー攻撃の脅威を

理解していても、中小企業としては、その対策に投資をできるほどの財力に余裕がないのも現実的な状況です。

そして、今、知らない間に企業の保有している個人情報や機密情報の漏洩しているかもしれません。

日本国内で観測されたサイバー攻撃数(2,121億件)

出典:NICT NICTER 観測レポート2018 年間総観測パケット数

出典:NICT NICTER 観測レポート2018 年間総観測パケット数

<解説>

1 IPアドレス当たりの年間総観測パケット数を2009年からグラフ化したものです。2018年の総観測パケット数は、

2017年から約600億増加しましたが、この増分を分析した結果、海外組織からの調査目的と見られるスキャンが

総パケットに占める割合が、2017年の6.8%から2018年は35%へと大幅に増加し、753億パケット(総パケットの35%)

にも及ぶことが判明しました。

近年、日本は海外・国内問わずサイバー攻撃の脅威に晒されています。

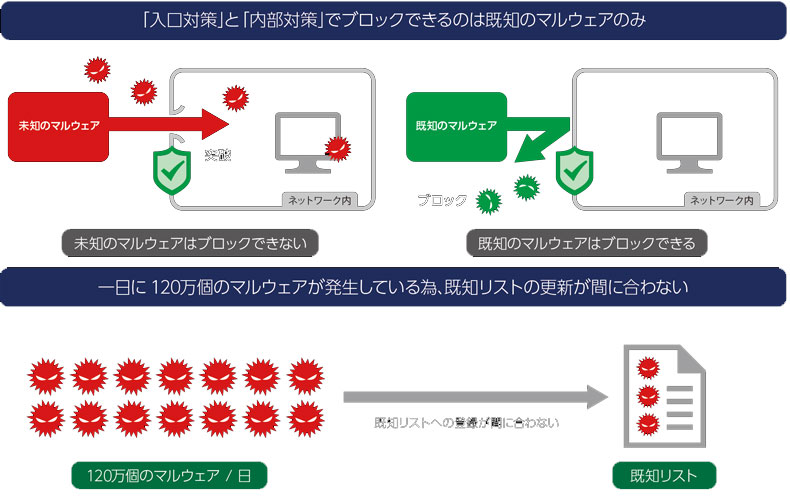

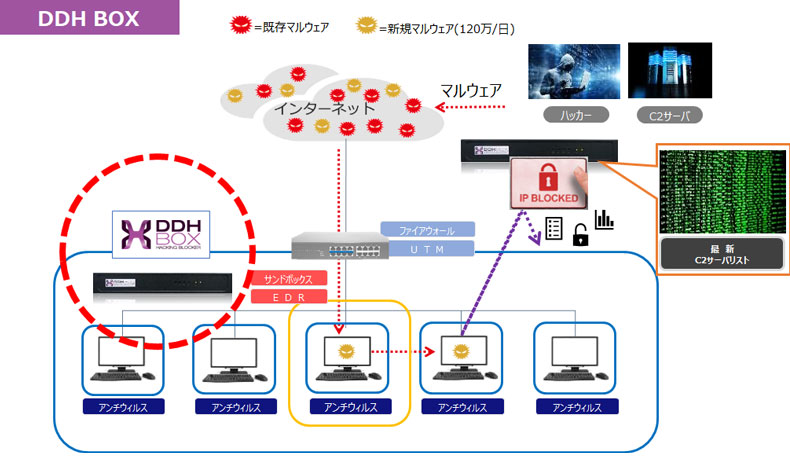

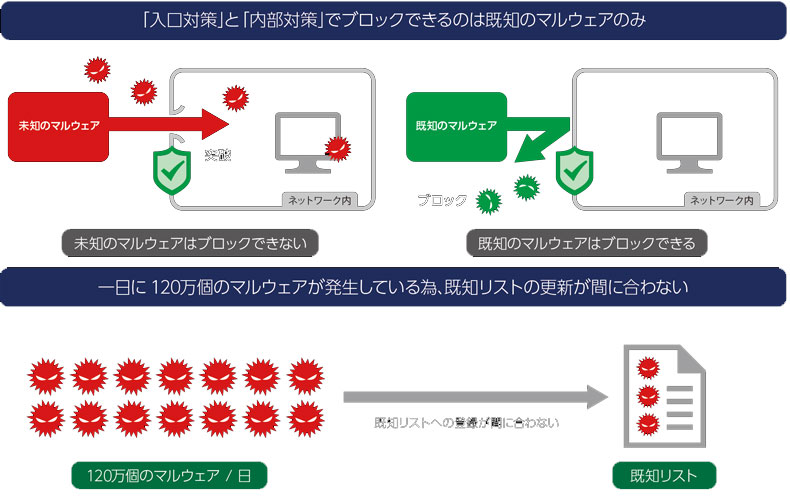

また、1日のマルウエア発生数は120万件とも言われ、140,000種類のマルウエアが検知されています。

このような状況において、大企業だけでなく、サプライチェーンに参加する地域の中小企業であっても、例外なく

サイバー攻撃の脅威に晒されています。

このため、サプライチェーンを構成する中小企業のサイバーセキュリティ対策の強化は、経営者として重要な課題です。

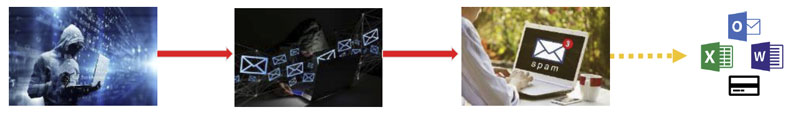

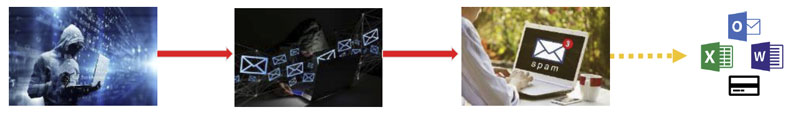

標的型攻撃には2パターンの方法があります

①メール攻撃

マルウェアを忍ばせたメール等で感染させます。

感染したパソコンは強制的にハッカーが使用する専用サーバに接続され、遠隔操作にて

情報を窃取されます。

②その他攻撃

パスワードクラックを用いた侵入や、セキュリティ対策の脆弱性を突いた侵入を試みます。

侵入、脱出経路の足跡を削除しながら情報を窃取するため時間を要します。

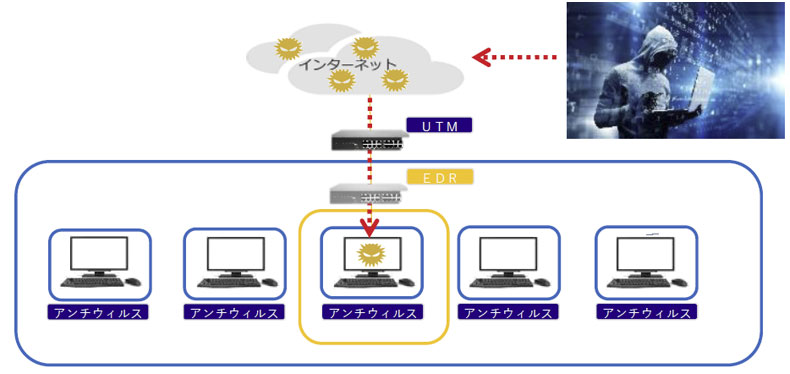

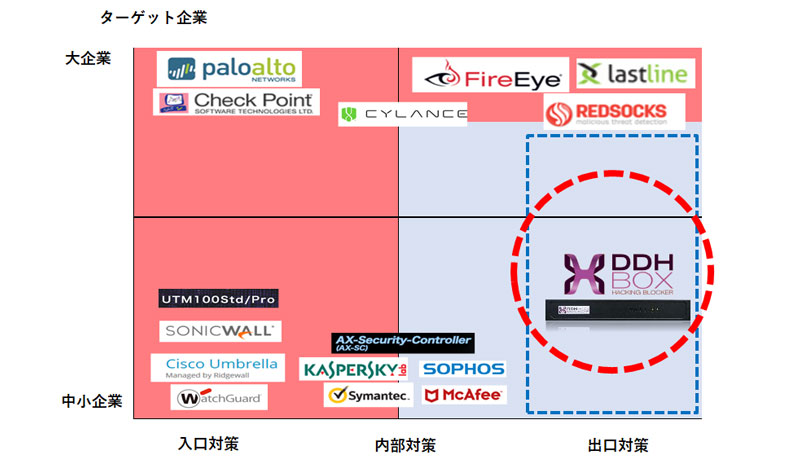

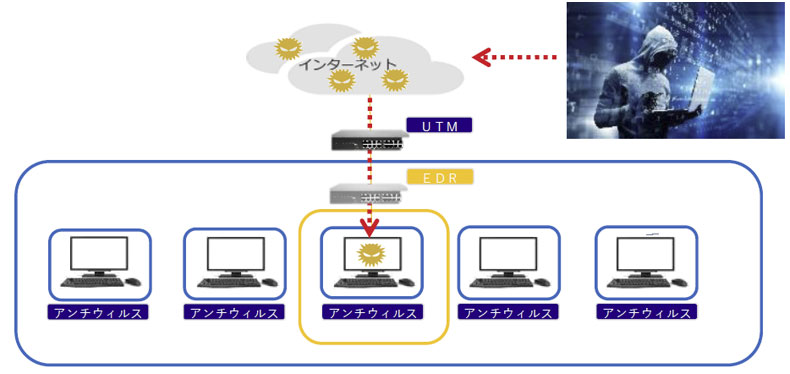

今までのセキュリティー対策 「入口対策」「内部対策」

【入口対策】=ネットワークへの侵入を未然に防ぐ対策

【内部対策】=ネットワークへ侵入してきたマルウェアを検知

セキュリティー対策 落とし穴

「入口対策」と「内部対策」では標的型攻撃を100%ブロックはできません。

感染しても 外部に流出させない出口対策が必要です。

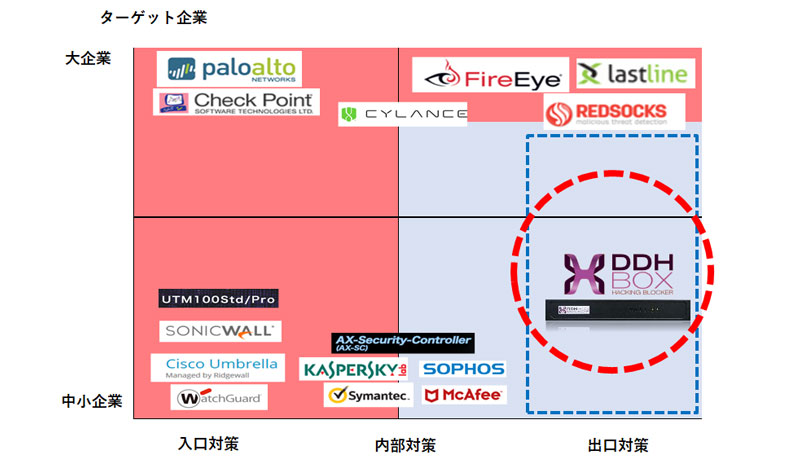

入口対策・内部対策に次ぐ第3のセキュリティ対策

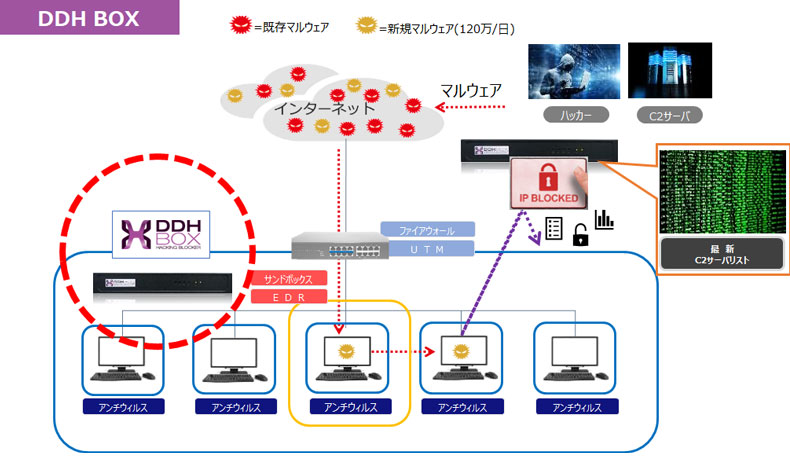

こうした中、中小企業の経営者の要望に応えて誕生したのが、第3セキュリティ対策、すなわち、

「出口対策ツール:DDH BOX」です。

<既存対策では防ぎきれない「情報流出」に対応するソリューション>

既存(入口・内部)対策は「マルウェア」に対して機能特化していることが多く、侵入・感染した

後の対策として、強力な出口対策をおこないます。

<最高峰のブラックリストで不正通信を確実に遮断>

国内最大のセキュリティ監視センター「JSOC」のブラックリストを使用しています。

設置も稼働後も自動で検知・遮断を行い運用が楽で、専門の情報システム担当者も不要です。

<サイバー保険が標準で付帯>

DDH BOXが不正通信を検知・遮断した場合は調査・対策の費用として、保険適用可能です。(年間300万円まで)

C2サーバとは「 Command and Control Server - コマンド アンド コントロール サーバ - 」の事で、

悪意のあるハッカーがマルウェアを感染させたPCを操作する為に使用するコンピュータの事です。

自分の存在が特定されないように他の場所に設置したC2サーバを遠隔操作し、

既にマルウェア感染させているターゲットのパソコンと接続し、コマンドを入力する事で

乗っ取りやデータの窃取を行います。

出典:NICT NICTER 観測レポート2018 年間総観測パケット数

出典:NICT NICTER 観測レポート2018 年間総観測パケット数